В Европе распространяется новый вариант вредоносного ПО для Android под названием Octo2, который представляет собой улучшенную версию Octo (ExobotCompact). По мнению организации ThreatFabric, новая версия может оказать существенное влияние на ситуацию в области кибербезопасности.

Octo2 — это обновление «вредоносное ПО как услуга» (MaaS) – тип вредоносного ПО, который сейчас очень популярен среди киберпреступников. В этой версии улучшены возможности удаленного управления устройствами-жертвами и новые методы маскировки, включая генерацию доменных имен (DGA), для обхода защиты и сохранения трояна незамеченным.

The Exobot family был впервые обнаружен в 2016 году как банковский троян, способный выполнять атаки с наложением пользовательского интерфейса, перехватывать звонки и сообщения. В 2019 году появилась облегченная версия ExobotCompact, а затем улучшенная вариация под названием Octo, в 2021 году именно эта версия стала основой для дальнейших изменений.

В 2022 году киберпреступники активно обсуждали Octo на подпольных форумах. С тех пор активность вредоносного ПО неуклонно росла, и вскоре его начали использовать в различных регионах мира, включая Европу, США и Азию.

Основное изменение ожидается в 2024 году. до истечения срока действия исходного кода Octo, что приводит к нескольким разветвлениям программы. Однако наибольшую угрозу представляет собой оригинальная версия Octo2, разработанная создателем Octo и распространяемая среди тех, кто ранее использовал первую версию.

В Octo2 внесены существенные обновления, включая улучшения стабильности удаленного управления устройствами и методов обхода систем анализа и обнаружения. Octo2 также представила систему перехвата и сокрытия push-уведомлений с устройств жертв, тем самым лишая пользователей важных оповещений. Это представляет угрозу для многих мобильных приложений, поскольку злоумышленники могут легко перенаправить данные и совершить мошеннические действия.

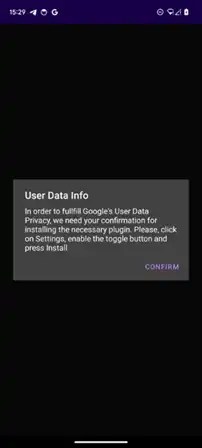

Первые кампании с использованием Octo2 уже зарегистрированы в таких странах, как Италия, Польша, Молдова и Венгрия. Вредоносное ПО маскируется под популярные приложения, такие как Google Chrome и NordVPN, что помогает ему незаметно проникать в устройства пользователей.

В раскрытых кампаниях сервис Zombinder действует как первый этап установка: после запуска Zombinder требует установки дополнительного «плагина», которым на самом деле является Octo2, что позволяет успешно обходить ограничения Android 13+.

Одним из ключевых элементов Octo2 является интеграция новой генерации доменов. Алгоритм метода (DGA), позволяющий вредоносному ПО динамически изменять серверы управления (C2). Это усложняет работу исследователей и антивирусных компаний, поскольку новые домены создаются автоматически, что затрудняет их блокировку.

Кроме того, Octo2 использует новую систему шифрования данных, отправляемых на управляющие серверы. – с динамическим ключом для каждого запроса, что повышает защиту от анализа и обнаружения.

Благодаря улучшенным возможностям удаленного доступа и скрытности Octo2 представляет серьезную угрозу для мобильных пользователей, особенно тех, кто использует банковские приложения. Он может незаметно выполнять мошеннические транзакции непосредственно на устройстве жертвы, что делает его одним из самых опасных мобильных троянов.